In den letzten Wochen haben wir stetig weiter simuliert und wiederholen jetzt eigentlich nur noch Dinge die wir schon oft gemacht haben, deswegen werden einige der folgenden Diagramme wahrscheinlich sehr vertraut aussehen. Ich werde jetzt eine Aufgabe vorstellen, in der es um einen Forellensee im Kosovo geht.

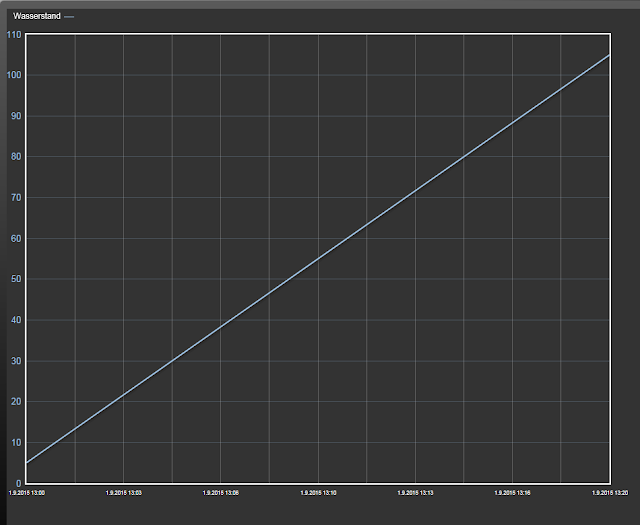

Im ersten Szenario werden 100 Forellen in dem See mit optimalen Bedingungen ausgesetzt. Wie man schnell erkennt, handelt es sich hierbei im exponentielles Wachstum, weil die Forellen mit wachsender Bevölkerung auch immer mehr Nachkommen bekommen, das Wirkungsdiagramm sieht folgendermaßen aus:

Das exponentielle Wachstum wird noch einmal durch das eskalierende Wirkungsdiagramm deutlich.

|

| Aufbau des ersten Szenarios in Consideo |

|

| Exponentieller Kurvenverlauf des ersten Szenarios |

Im zweiten Szenario stellt sich heraus, dass die Nahrung doch nicht für unendlich viele Fische reicht, außerdem sind einige Forellen bei Revierkämpfen gestorben. Hier wird also eine Kapazitätsgrenze eingeführt, ich simuliere sie einfach einmal bei 1000. Zu dieser Aufgabe erstelle ich jetzt nicht extra noch ein Wirkungsdiagramm, es würde aber bis zum Wendepunkt der logistischen Wachstumskurve die hier vorliegt genau so wie das oben gezeigte aussehen, danach wäre der Pfeil vom Bestand zum Wachstum gegensinnig, also minus. Die Simulation für Aufgabe zwei sieht in Consideo so aus:

|

Hinzugekommen sind der Flussfaktor "FreieKapazität" und der Informationsfaktor "Kapazität". Kapazität hat den feste wert 1000, Die Formel für "FreieKapazität" lautet:

([Kapazität]-[Bestand])/[Kapazität]

Dabei kommt eine Zahl zwischen 0 und 1 heraus, die mit dem Zuwachs verrechnet wird, so dass das Wachstum irgendwann abnimmt bis es nicht mehr vorhanden ist. Die Kurve für das logistische Wachstum in Aufgabe zwei sieht folgendermaßen aus:

Wie man deutlich sieht, steigt die Population zuerst exponentiell, ab dem Wendepunkt wird das Wachstum aber immer kleiner, bis sich die Population bei der Kapazitätsgrenze von 1000 stabilisiert.

Als allgemeine Formeln für exponentielles und logistisches Wachstum in Consideo kann man diese hier benutzen:

Exponentiell: Bestand+(Bestand*Wachstumsfaktor)

Logistisch: Bestand+(Bestand*Wachstumsfaktor*((Kapazität-Bestand)/Kapazität)

Konkurrenz

In einer anderen Aufgabe haben wir die Konkurrenz zwischen zwei verschiedenen Arten oder Populationen kennengelernt. Diese Konkurrenz werde ich nun in diese Aufgabe einbauen und sie erklären.

Wir gehen nun davon aus, dass im See nicht nur 100 oder 10 Kosovo-Forellen, sondern auch 100 oder 10 Individuen einer anderen Forellen Art ausgesetzt wurden. Nun können sich nicht mehr beide Arten direkt bis zur Kapazitätsgrenze vermehren. Um die Angepasstheit der einzelnen Populationen zu bestimmen, wird für jede ein Nutzungsfaktor eingeführt. Sind beide Nutzungsfaktoren sowie das Wachstum gleich, wachsen beide Populationen bis auf die Hälfte der Kapazität an. Ist ein Nutzungsfaktor größer als der andere, wachsen zuerst beide Populationen, dann setzt sich jedoch die mit der besseren Angepasstheit durch und verdrängt die anderen Fische wieder, bis ihre Populationsgröße bei der Kapazität liegt. In Consideo sieht der Aufbau folgendermaßen aus:

Auf den ersten Blick sieht das ganze etwas verwirrend aus, aber eigentlich ist es sehr einfach. Die ganze Simulation besteht eigentlich aus zwei einzelnen, die miteinander verknüpft wurden. Auf der linken Seite Population 1, auf der rechten Population 2. Die beiden Seiten sind jeweils mit dem Flussfaktor FreieKapazität(1 oder2) verbunden. Denn um die Konkurrenz zwischen den beiden Populationen darzustellen muss der Nutzungsfaktor ja irgendwie mit dem Wachstum verknüpft werden. Die Formel für FreieKapazität1 sieht z.B. folgender maßen aus:

FreieKap1: ([Kapazität]-[Population1]-[Nutzungsfaktor1]*[Population2])/[Kapazität]

Auch diese Formel wirkt auf den ersten und vielleicht auch auf den zweiten Blick etwas verwirrend, deswegen werde ich ihre Funktionsweise kurz erklären. Genau genommen ist es eine leicht angepasste Form dieser Formel: (Kapazität-Population)/Kapazität. Diese hatte ich bereits vorher aufgeführt, sie ermittelt über dem Bruchstrich die Freie Kapazität und teilt diese dann durch die Kapazität, so kommt ein Faktor zwischen 0 und 1 heraus, der wunderbar mit dem Wachstum verrechnet werden kann. Den letzten Teil dieser Formel, nämlich die Kapazität, erkannt man auch in der langen Version wieder. Über dem Bruchstrich hat sich jedoch einiges verändert.

Ganz am Anfang der Formel steht auch wieder die Kapazität. Von ihr wird zuerst die Population1 abgezogen, was noch verständlich seien sollte, wenn man die Freie Kapazität ermitteln möchte. Anschließend subtrahiert man (Nutzungsfaktor1*Population2). Nun muss man sich in Erinnerung rufen, dass der Faktor, der am Ende dieser Formel herauskommt, umso größer ist, je kleiner die Zahl über dem Bruchstrich ist (z.B. 10/1000=0.01, 900/1000=0.9). Je höher also der Nutzungsfaktor ist, desto geringer ist der Faktor der freien Kapazität.

Beispiele: (1000-200-1.2*300)/1000=0.44 (1000-200-0.8*300)/1000=0.65

Diese Faktoren werden nun jeweils im Flussfaktor ÄnderungsratePop(1 und 2) mit der jeweiligen Population und dem Wachstumsfaktor verrechnet. Daraus folgt, dass die Population, die sich besser durchsetzten kann einen niedrigeren Nutzungsfaktor zugeschrieben bekommen muss. Dies klingt relativ verwirrend und könnte durch eine andere Anordnung verändert werden, dem werde ich mich eventuell im nächsten Post widmen.

Nun ist hoffentlich klar, wie man eine Konkurrenz verschiedener Populationen in Consideo modellieren kann. Die Kurve zur Konkurrenz der Kosovo-Forelle und der anderen Forellen Art sieht folgendermaßen aus:

(N) herausfinden. Die Formel dazu lautet:

(N) herausfinden. Die Formel dazu lautet: